Explicación de los distintos tipos de hackers

Seguramente hayas escuchado esta palabra en numerosas ocasiones y tal vez tengas alguna noción de su significado. Puede que creas que se trata de un pirata informático encapuchado que intenta obtener nuestras credenciales bancarias o acceder a nuestra información personal, todo ello con fines delictivos. Sin embargo, esta descripción es parcialmente inexacta, ya que, en realidad, abarca a un grupo de expertos en tecnologías informáticas con diferentes motivaciones. Pero para entender bien su significado, conviene remontarnos a su origen.

Inicialmente, el término hacker se asociaba a los programadores más hábiles, aquellos que conocían el funcionamiento de los sistemas informáticos mejor que nadie. No obstante, a medida que el mundo de la computación seguía avanzando, la ciberdelincuencia también lo hacía. Desde entonces, el término hacker, se empezó a asociar a actividades criminales relacionadas con la seguridad de la información. Para distinguir a los ‘buenos’ de estos últimos se acuñó el término cracker. Si bien, a menudo se sigue utilizando la palabra hacker con un componente negativo cuando, en realidad, esto no es correcto. Un hacker no es lo mismo que un ciberdelincuente.

Tipos de hackers

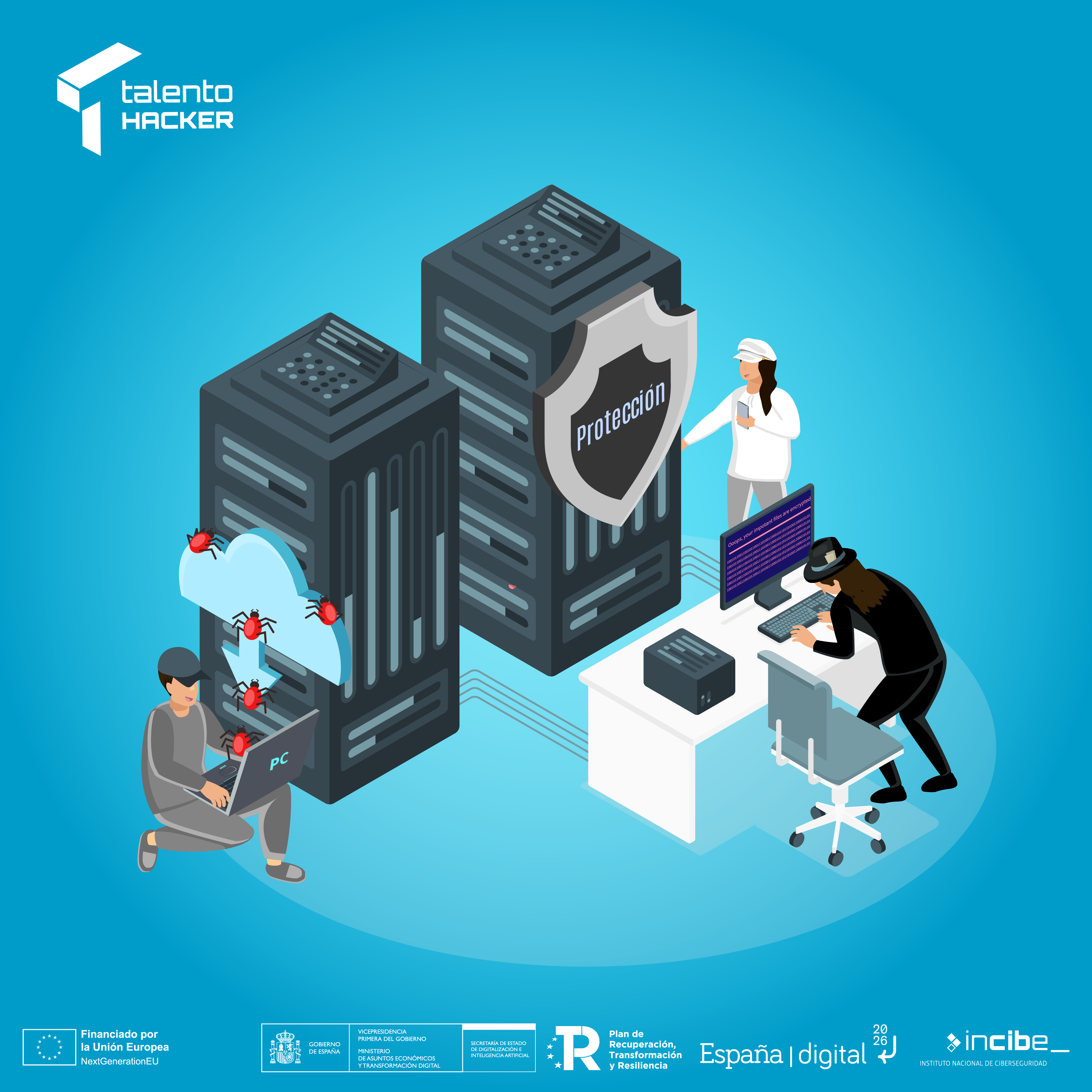

En la actualidad, la palabra hacker engloba a varios tipos de perfiles que se distinguen figurativamente por el color del sombrero. Entre ellos destacan:

Los de sombrero banco o White Hat. También denominados hackers éticos. Se dedican a detectar brechas de seguridad en los sistemas informáticos con permiso de la organización y dentro de los límites de la legalidad. Por lo tanto, no tienen ninguna intención de causar daños. El término hacker, que empleamos desde INCIBE como profesional de la ciberseguridad, se corresponde con este tipo de hackers, es decir, con los hackers éticos.

Los de sombrero negro o Black Hat. Este color hace referencia a los ciberdelincuentes o, también llamados, crackers. No son hackers éticos y se dedican a explorar los sistemas de información sin autorización del usuario o la organización, explotando vulnerabilidades con fines ilícitos. Entre los daños causados se encuentran el robo de contraseñas, de datos bancarios, secuestro de datos, etc.

Los de sombrero gris o Grey Hat. Comparten características de los dos casos anteriores. Este perfil de hacker trata de encontrar las brechas de seguridad de las empresas sin su conocimiento, y, por tanto, al margen de la ley. A diferencia del de sombrero negro, no aprovecha la información para ejecutar un ataque, sino que suele informar a la empresa para su corrección solicitando, en ocasiones, un pago a cambio de su colaboración.

También se pueden encontrar:

Los de sombrero azul o Blue Hat. Este color se asocia a dos tipos de hackers diferentes:

- Subtipo de White Hat con la diferencia de que los Blue Hat son contratados externamente por una organización para identificar las vulnerabilidades de su sistema y mejorar su seguridad, es decir, no forman parte de la compañía o institución.

- A veces también se utiliza esta definición para referirse a aquellos ciberdelincuentes con ansias de venganza, distinguiéndose de los de sombrero negro en que no buscan el beneficio económico como estos últimos. Sus ataques tienen como objetivo perjudicar la imagen de confianza o comprometer la continuidad de negocio, y pueden ir dirigidos a personas, empresas o gobiernos.

- Subtipo de White Hat con la diferencia de que los Blue Hat son contratados externamente por una organización para identificar las vulnerabilidades de su sistema y mejorar su seguridad, es decir, no forman parte de la compañía o institución.

- Hacktivistas. Este tipo de hackers no tienen un color de sombrero determinado. Como su nombre indica, se trata de activistas que aprovechan sus conocimientos cibernéticos para perseguir una causa, en este caso, de manera delictiva. Impulsados por sus ideales, llevan a cabo acciones como la filtración de datos confidenciales de compañías o Estados, a fin de generar cambios sociales y políticos.

¿Equipos de hackers?

Los hackers éticos o de sombrero blanco pueden agruparse a su vez en equipos, que, según al que pertenezcan, desarrollarán unas prácticas determinadas en materia de seguridad de la información:

Red Team. Ejecutan estrategias de pentesting, es decir, simulaciones de ataque, tal como haría un hacker de sombrero negro, a los sistemas de información para identificar vulnerabilidades y brechas de seguridad.

Blue Team. Están a cargo de la defensa de los sistemas de información, para lo que llevan a cabo diversas medidas, entre las que se encuentran: la identificación y evaluación de riesgos, aplicación de políticas de seguridad, y la supervisión de la configuración y actualización de los sistemas.

Los ciberdelincuentes utilizan mecanismos de ataque cada vez más sofisticados, lo que obliga a organizaciones y ciudadanía a mantenerse constantemente en alerta. En este sentido, los usuarios representan la primera línea de defensa ante cualquier amenaza. Para ello, la concienciación y formación en materia de ciberseguridad suponen una herramienta de protección que debería complementar el aprendizaje en el uso de tecnologías, poniendo en primer plano la responsabilidad y buenas prácticas asociadas.

Por otra parte, tanto el papel del hacker ético, como el de Red Team y Blue Team son fundamentales en la protección de cualquier sistema de información, especialmente de cara a la prevención de amenazas. En este sentido, su labor va más allá de identificar una vulnerabilidad; la ciberseguridad es un campo amplio, que engloba desde actividades de pentesting, hasta la investigación forense, tal como revelan los distintos perfiles ENISA.

¿Por qué White Hat?

Los hackers éticos o de sombre blanco, son los encargados de defender la seguridad de la información ante las amenazas existentes en el entorno digital, constituyendo una pieza fundamental en el proceso de digitalización de la sociedad. Gracias a ello, este perfil se ha convertido en uno de los perfiles más valorados y demandados por empresas y administraciones.

Además, bajo el paraguas del hacker ético o de sombrero blanco no solamente encontramos a aquellos profesionales que ponen a prueba los sistemas de defensa. En realidad, abarca a un gran número de profesionales que se especializan en distintas herramientas, tecnologías y campos, y que complementan de manera determinante la estrategia de seguridad de la información de las organizaciones.